网络钓鱼工具绕过Github上发布的Gmail 2FA

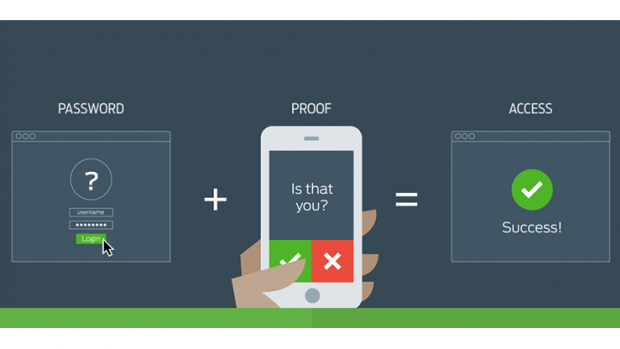

一位安全研究人员发布了一种工具,该工具可以绕过在Gmail和Yahoo等平台上广泛使用的大量双因素身份验证(2FA)方案。波兰研究员PiotrDuszyński在GitHub上发布了他的工具,该工具使用了反向代理方法, 并附有逐步指南,概述了如何在网络钓鱼骗局中使用它来破坏用户凭据和2FA代码 - 在一个例子中反对Google的安全障碍。

部署后,该工具会将名为Modlishka的服务器放置在网络钓鱼目标和安全平台(如Gmail)之间,网络钓鱼受害者会无意中连接到该网络以输入登录详细信息。

在假设的网上诱骗广告系列中,目标用户会遇到一封恶意电子邮件,其中包含指向模仿Google登录程序的代理服务器的链接。然后,用户将输入他们的用户名和密码,然后输入2FA代码(例如通过文本消息接收),所有这些代码都将被收集并保存在代理服务器上。

使用Modlishka(绕过2FA)从Piotr Duszynski在Vimeo上进行网络钓鱼。为了使攻击成功,将要求恶意行为者实时监视此过程,并在过期之前输入2FA代码以获得进入。由于其简单性,假设使用Modlishka编排网络钓鱼活动的攻击者不需要像通常那样重新创建任何网站。所需要的只是网络钓鱼域和有效的TLS证书。

“那么问题出现了,2FA被打破了吗?” Duszyński说。“完全没有,但是通过一个正确的反向代理,通过一个加密的,浏览器信任的通信渠道来定位您的域名,在注意到某些内容严重错误时,确实会遇到严重困难。

“添加不同的浏览器错误,允许URL栏欺骗,问题可能更大。包括缺乏用户意识,它实际上意味着在银盘上向你的对手赠送你最宝贵的资产。”

Duszyński已经在Gmail和雅虎等平台上成功测试了他的工具。

他说这个工具仅用于渗透测试和教育目的,因此对2FA作为防御入侵者和恶意行为者的有效保护层表示怀疑。特别是,Modlishka可用于使网络钓鱼活动“尽可能有效”。

他补充说,从技术角度解决这个问题的唯一方法是依靠基于通用第二因子协议(U2F)的硬件令牌; 这是专门用作身份验证模块的硬件设备,不需要用户手动输入代码。

最近几个月,常见的2FA例程的可靠性已经暴露出来,特别是由于社会新闻聚合器Reddit去年由于其安全性不足而导致的大规模数据泄露事件。

在拦截了少数员工基于SMS的2FA设置并获得对其帐户的访问权限后,恶意行为者取消了大量用户凭据,包括电子邮件地址。

Reddit的首席技术官Chris Slowe表示,事件发生后,该公司意识到基于短信的2FA“并不像我们希望的那样安全”,并建议所有人都转移到基于令牌的2FA。

与此同时,据报道,去年发现的一种恶意软件被称为漫游螳螂,据报道,这种攻击基于针对Android的攻击机制,该机制破解了2FA并劫持了用户的谷歌帐户。

安全专家Graham Cluley告诉 IT专业人员 该工具可以在实践中发挥作用,但用户可以通过使用基于硬件的2FA或密码管理器来保护自己免受Modlishka中心网络钓鱼活动的影响。

“阅读有关Modlishka的消息听起来似乎有用,代理真实网站的内容,使网络钓鱼网站非常可信,并拦截输入的任何信息,如密码和2FA代码,”他说。

“2FA代码往往受时间限制,通常每30秒更换一次。因此,攻击者可能必须实时监控网络钓鱼,以最大限度地提高帐户访问权限。

“因此,这是一个令人印象深刻的演示 - 但用户应继续使用密码管理器,唯一密码,并尽可能启用2FA。”

免责声明:本文由用户上传,与本网站立场无关。财经信息仅供读者参考,并不构成投资建议。投资者据此操作,风险自担。 如有侵权请联系删除!

-

试驾极狐阿尔法S(ARCFOX αS)是一次令人印象深刻的体验。从咨询开始,品牌的专业客服迅速回应了我的疑问,...浏览全文>>

-

如果您想预约哈弗猛龙的试驾体验,可以按照以下步骤快速在4S店完成预约:首先,您可以通过哈弗汽车的官方网站...浏览全文>>

-

如果您想体验零跑汽车的试驾服务,可以通过以下步骤在4S店快速预约:首先,访问零跑汽车的官方网站或通过其官...浏览全文>>

-

试驾奔驰迈巴赫S级的预约流程简单清晰,以下是具体步骤:首先,访问奔驰官方网站或联系当地授权经销商。在网站...浏览全文>>

-

纳米01试驾流程通常包括以下几个步骤:第一步:预约试驾用户可以通过品牌官网、4S店或电话预约试驾。提前预约...浏览全文>>

-

奔腾B70是一款集时尚设计与卓越性能于一身的中型轿车,近期有幸对其进行了一次深度试驾。这款车型不仅外观大气...浏览全文>>

-

想要快速预约福特蒙迪欧的试驾体验驾驶乐趣?以下是一些简单步骤帮助您轻松完成:首先,访问福特官网或通过福...浏览全文>>

-

大众试驾,轻松搞定试驾想要深入了解一款车的性能与驾驶感受?试驾是最佳选择!无论是追求操控感的运动型轿车...浏览全文>>

-

试驾现代胜达时,您需要满足一些基本条件以确保安全和顺利的体验。首先,您必须持有有效的驾驶证,并且驾龄通...浏览全文>>

-

小鹏G7是一款备受关注的智能电动车,对于新手来说,试驾前需要了解一些关键步骤和注意事项,确保安全且充分体...浏览全文>>

- 哈弗猛龙预约试驾,如何在4S店快速预约?

- 零跑汽车试驾,如何在4S店快速预约?

- 江淮iEV7试驾预约预约流程

- 试驾MG4 EV全攻略

- 奥迪SQ5 Sportback预约试驾,线上+线下操作指南

- 全顺试驾预约,一键搞定,开启豪华驾驶之旅

- 魏牌预约试驾全攻略

- 试驾零跑汽车零跑C01,畅享豪华驾乘,体验卓越性能

- 试驾哈弗H6操作指南

- 零跑T03试驾,畅享豪华驾乘,体验卓越性能

- 菱势汽车预约试驾,轻松搞定试驾流程

- MINI试驾,线上+线下操作指南

- 试驾沃尔沃XC60,从预约到试驾的完美旅程

- 试驾QQ多米,畅享豪华驾乘,体验卓越性能

- 试驾丰田汉兰达,一键搞定,开启豪华驾驶之旅

- 力帆预约试驾,一键搞定,开启豪华驾驶之旅

- 阿维塔12预约试驾,4S店体验全攻略

- 试驾江铃E路顺V6,简单几步,开启完美试驾之旅

- 灵悉L试驾预约,如何享受4S店的专业服务?

- 极氪7X试驾,如何享受4S店的专业服务?